75865411…

LA ZONE GRISE EST LÀ OÙ COMMENCENT LES VIOLATIONS. VOTRE ORGANISATION EST-ELLE EN DANGER ?

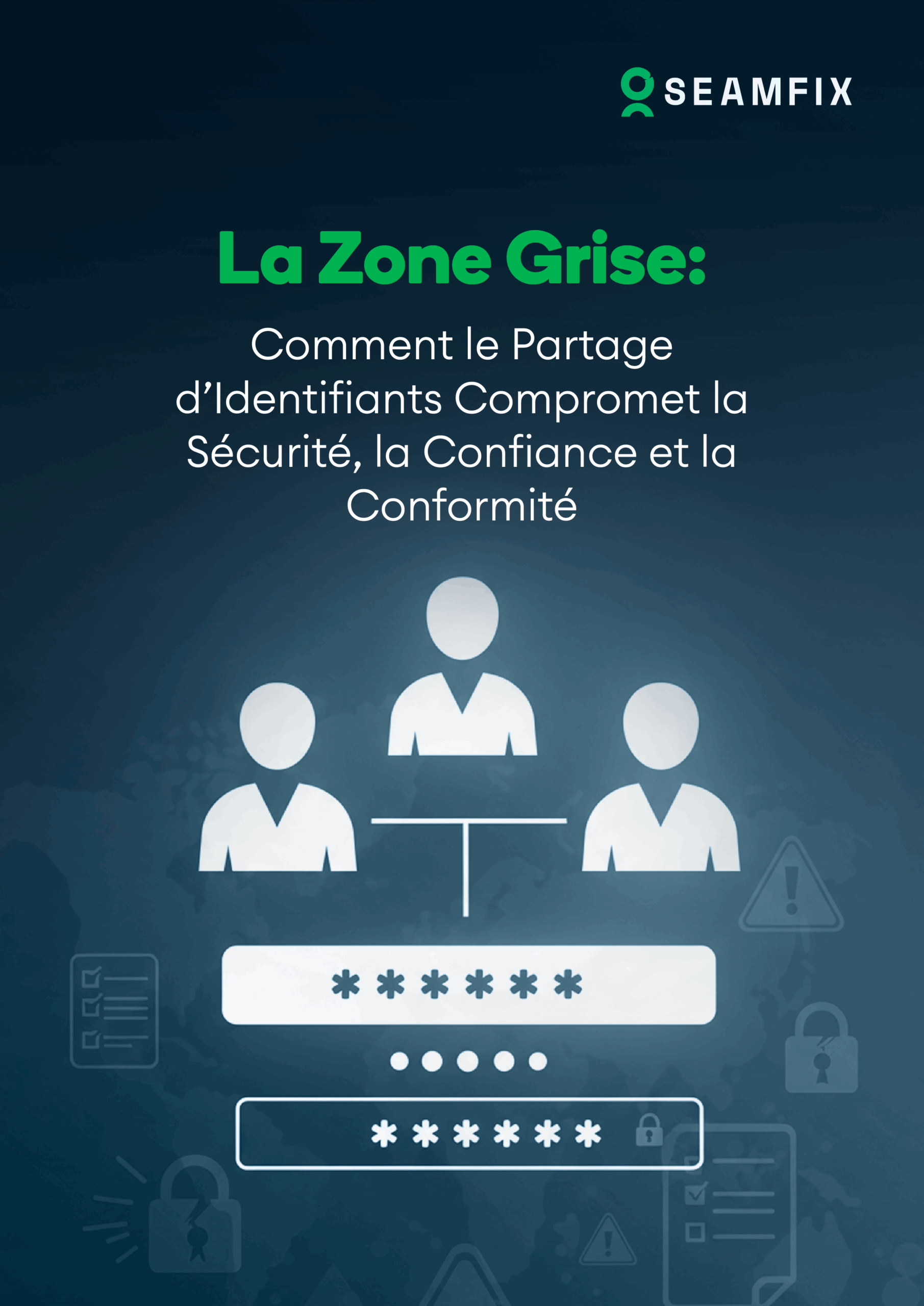

La Zone Grise : Comment le Partage d’Identifiants Compromet la Sécurité, la Confiance et la Conformité

À L’INTÉRIEUR: Vos journaux d’accès peuvent vous mentir.

Dans cet ebook gratuit, découvrez pourquoi le partage d’identifiants crée des angles morts dangereux et comment l’identité biométrique peut les éliminer définitivement.

Ces secrets ont été utilisés par:

Découvrez comment sortir de la zone grise avant qu’elle ne vous coûte cher

Le partage d’identifiants et les méthodes d’authentification obsolètes ont créé un angle mort dangereux dans les organisations d’aujourd’hui: une “zone grise” cachée où la responsabilité disparaît et les violations de sécurité prospèrent.

Dans cet ebook essentiel, La Zone Grise, ous découvrirez comment la nouvelle génération d’authentification multifacteur biométrique (MFA 2.0), intégrée directement à la couche applicative, comble activement ces lacunes en:

-

Remplaçant les identifiants partagés par une identité humaine incontestable.

-

Bloquant instantanément les accès non autorisés grâce à l’authentification faciale et par empreinte digitale en temps réel.

-

Protégeant votre marque contre les atteintes à la réputation, les menaces internes et les sanctions liées à la non-conformité.

-

Découvrez des études de cas réelles où des organisations ont éliminé les risques d’attaques internes.

Obtenez le plan pour fermer la zone grise et construire un avenir où la confiance est vérifiée, et non supposée.

Voici ce que vous allez découvrir:

-

Comment déterminer si votre Stratégie d’Authentification Multifacteur est obsolète, vulnérable ou même non conforme, et exactement ce qu’il faut faire pour la réparer rapidement.

-

Comblez les lacunes laissées grandes ouvertes par l’authentification multifacteur traditionnelle et bloquez instantanément les connexions non autorisées grâce à l’authentification faciale et par empreinte digitale en temps réel.

-

La différence clé entre l’authentification au niveau de l’application et celle au niveau de l’appareil.

- Why your business is at risk of being a front for money laundering – you never think it’ll happen to you… until you get a scary ‘investigation’ letter from the SARB

- How a telco, university, and retail giant solved their KYC compliance failures in record time – while protecting their customers and avoiding BILLIONS worth of fines in the process

Trusted By 1,000+ Businesses To Stay KYC Compliant

Dr. Gabriel Inya-Agha

from Quickening Integrated Services

A seamless onboarding experience made our transition and use a breeze. Seamfix Verify is super easy to use, and we’re pleased to be working with the team.

Tayo

from Interswitch

Product stability is a strong point for us, and our developer team integrated Seamfix Verify so easily that we’ve hardly ever escalated any issues since day 1

Abdulazeez

from Esusu Africa

The straightforward integration process of Seamfix Verify allowed us to verify our Merchants and agents via their digital platform swiftly. Negotiating pricing for specific verifications showcased their flexibility and commitment to meeting our needs

Folorunsho

from Eshop Africa

E-shop Africa’s strategic integration of Seamfix Verify into our shipping process effectively curbed identity fraud. We use their document Verification to ensure secure and compliant transactions, setting a new standard in reliability

Ssuna Ronald

from LipaLater

Seamfix Verify’s collaboration with tech partners and governments expedites the identity verification process globally. Their services cater perfectly to startups’ needs anywhere in the world.

Thea Sommerseth

from Diwala

Seamfix Verify enhances identity verification ecosystems by leveraging national IDs and biometrics. Their commitment to credibility and reliability is commendable.

Vanessa Cara

Veremark

Your services have exceeded our expectations and demonstrated significant value to our organization. Your dedication, responsiveness, and the quality of your solutions during the pilot phase have been exemplary. Your contributions have not only met but surpassed the requirements outlined in our initial agreement.